HMS invite les fabricants de machines à intégrer des niveaux de sécurité dans les machines

« La norme IEC 62443 est une bonne base sur laquelle progresser. »

NIS2 : tout cela est bien beau, mais comment s’assurer que l’on est en conformité si cette directive ne se traduit pas vraiment par des mesures concrètes ? Thomas Vasen, Business Developer Network Security chez HMS (Hardware Meets Software), estime qu’avec le CyberFundamentals Framework, la Belgique montre le bon exemple. « La mise en application de la norme IEC 62443 constitue un fil conducteur bien utile pour permettre aux fabricants de machines et au secteur d’intégrer la cybersécurité dans le volet OT des processus industriels de manière optimale. »

HMS propose des solutions de communication et de connectivité industrielles. « Nous développons du matériel et des logiciels qui permettent aux machines, aux appareils et aux systèmes de communiquer entre eux et avec le cloud », explique Thomas Vasen. « Cette technologie vient soutenir l’industrie 4.0, l’IdO et les processus d’automatisation. Nous répondons à leurs besoins du mieux possible, avec des produits tels qu’Anybus, Ewon et Ixxat pour les réseaux industriels, le contrôle à distance et l’échange sécurisé de données. Grâce à une communication plus efficace, nous aidons les entreprises à accroître leur productivité, à améliorer la maintenance et à mieux exploiter les données au sein des usines intelligentes. »

Protocoles de mise à jour

Voilà de nombreuses années que la cybersécurité est une priorité absolue pour HMS. De ce fait, ils ne savent que trop bien où se situent les principaux obstacles. « Nous constatons souvent l’absence d’authentification intégrée lors de l’utilisation de protocoles industriels. Pour pallier cela, il est généralement nécessaire de mettre ces protocoles à jour afin que les PLC (Programmable Logic Controllers) et autres dispositifs OT puissent communiquer entre eux de manière sûre. »

Ce n’est pas évident : souvent, les versions sécurisées ne sont pas encore disponibles ou tous les PLC et RTU (Remote Terminal Units) doivent être remplacés. Et les coûts sont en outre élevés. D’autres stratégies sont donc nécessaires pour protéger les réseaux OT dès aujourd’hui.

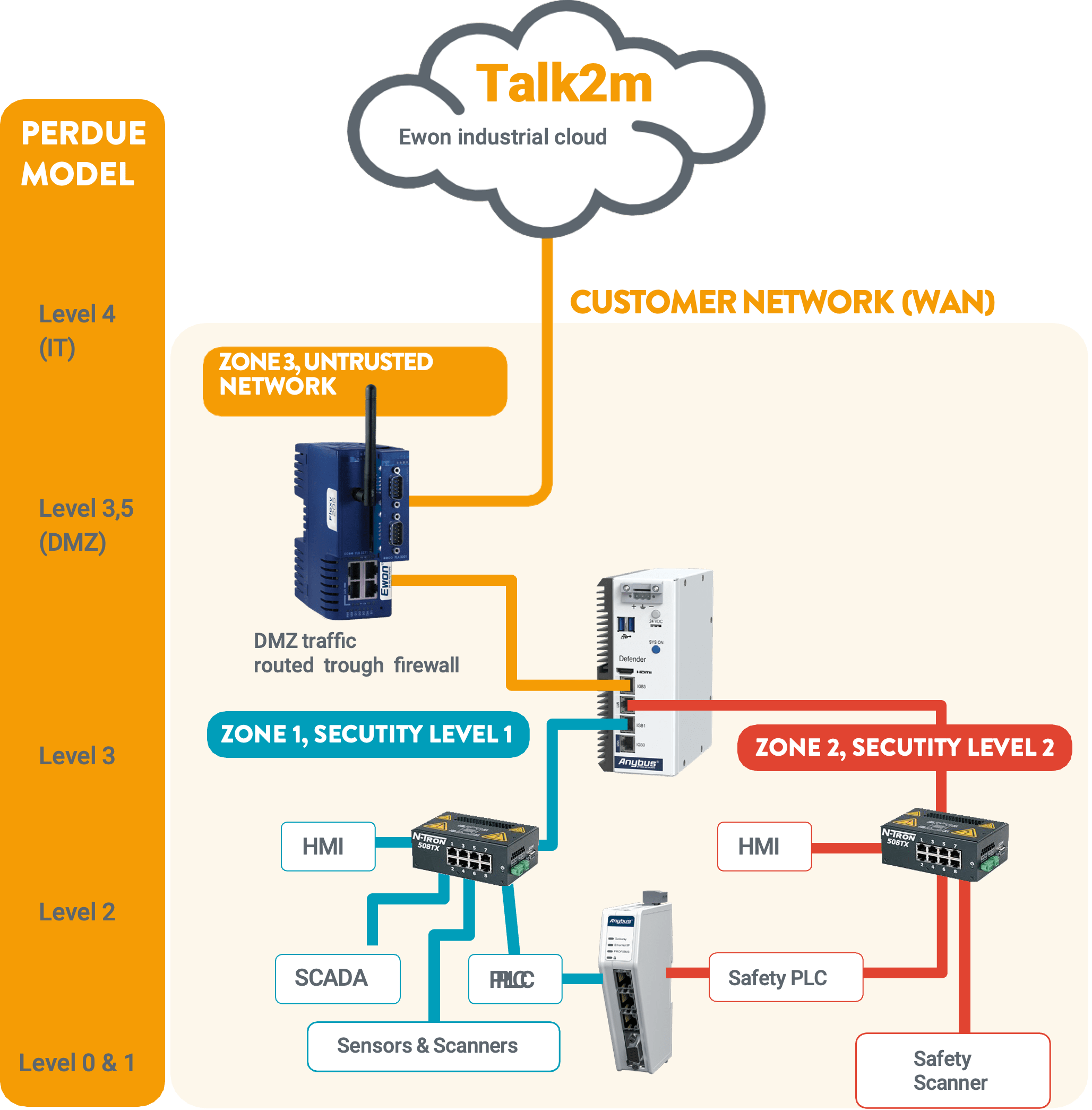

La solution se trouve dans la segmentation, une stratégie qui permet d’isoler les machines les unes des autres et de contrôler ainsi la communication entre les différentes zones des réseaux OT selon une politique « deny by default ». Cependant, la mise en œuvre nécessite souvent un arrêt temporaire de la production et c’est là que le bât blesse évidemment. « Les entreprises qui appartiennent aux « autres secteurs critiques » au sens de la directive NIS2 ressentent moins vite le besoin de le faire, car elles ne peuvent s’attendre à un audit qu’après un incident. Dans le cas des « Secteurs très critiques au sens de la directive NIS2 », la situation est différente, car elles peuvent également faire l’objet d’audits inopinés. En outre, pour bon nombre d’entreprises, la cybersécurité des OT ne vient qu’en second lieu : l’urgence réside surtout dans la sécurisation du volet IT, notamment parce que les éventuels dysfonctionnements au niveau OT sont souvent dus à un problème IT. »

Pour bon nombre d’entreprises, la sécurité des OT n’arrive qu’à la deuxième place.

Thomas Vasen, Business Developer Network Security chez HMS

Viser la clarté

Ajoutez à cela que dans bon nombre de pays européens, la directive NIS2 ne se traduit pas en une législation nationale concrète. « Il est dès lors recommandé de mettre les « meilleures pratiques » en application après une analyse des risques, mais celles-ci sont souvent différentes pour la plupart des secteurs. Il est quelque part logique que l’Europe intègre une certaine neutralité à cet égard avec la directive NIS2 puisqu’elle souhaite être indépendante des systèmes de certification. Mais cela crée une certaine ambiguïté. La Belgique l’a bien anticipé en créant le CyberFundamentals Framework, une série de mesures concrètes censées accroître la cyber-résilience d’une organisation. »

Le CyberFundamentals Framework repose sur quatre cadres de cybersécurité couramment utilisés, dont la norme IEC 62443. « Cet ensemble de normes définit les exigences et les processus pour l’implémentation et la maintenance des systèmes d’automatisation et de contrôle industriels sécurisés électroniquement », précise Thomas Vasen. « Quiconque sait lire entre les lignes de la directive NIS2 comprendra que l’Europe considère cette norme comme un fil rouge utile. La lecture de la norme IEC 62443 se révélera peut-être fastidieuse, mais l'on comprendra rapidement que les normes proposées contribuent effectivement à rendre les processus industriels plus sûrs. »

Quiconque sait lire entre les lignes de la directive NIS2 comprendra que l’Europe considère la norme IEC 62443 comme un fil rouge utile.

Thomas Vasen

HMS aide les clients finaux et fabricants de machines industriels à se conformer à la directive NIS2. « Tout d’abord, nous constatons un besoin important de formations et de consultance. Nous y répondons au travers de la formation Industrial Security Awareness, au cours de laquelle nous expliquons les risques d’une manière accessible - notamment par une démonstration effectuée par un hacker éthique - et clarifions simplement la manière de relever ce défi. Dans une deuxième phase, nous pouvons procéder à un « redesign» d’un système en collaboration avec des intégrateurs système : comment fonctionnent une usine et son parc de machines, où se situent les risques les plus importants ? Par exemple : un fabricant de yaourts a tout intérêt à sécuriser un maximum la machine qui mélange le yaourt avec les fruits. En cas de problème, vider et nettoyer la machine vous fera perdre beaucoup de temps et d’argent. »

Niveaux de sécurité

Troisièmement, il convient de déterminer le niveau de sécurité de chaque machine - idéalement via la norme 62443 - avant d’y appliquer les exigences de segmentation souhaitées. « Le niveau de sécurité 1 (SL1) ne requiert qu’une segmentation « logique », tandis que le niveau SL2 requiert une segmentation physique. En divisant le parc de machines en segments plus petits, vous en améliorez la sécurité, les performances et la facilité de gestion. Des règles de sécurité et d’accès spécifiques permettent d’éviter que des utilisateurs non autorisés se fraient un chemin à travers le réseau ou que des menaces s’y propagent. »

Thomas Vasen y voit une tâche importante et une opportunité de taille pour les fabricants de machines. « Suite à la directive NIS2, les clients finaux industriels reçoivent de plus en plus de questions de la part de leurs compagnies d’assurance, qui veulent savoir comment ils sécurisent leur technologie opérationnelle. Une situation qui amènera l’industrie à demander aux fabricants de machines d’intégrer des niveaux de sécurité spécifiques dans leurs machines Ceux-ci devraient pouvoir choisir de prévoir le niveau SL1 de série, et demander un prix plus élevé à partir du niveau SL2. Tout le monde y gagne : le client industriel est conforme à la directive NIS2 et le fabricant de machines voit son business model amélioré. Ce qui devrait automatiquement mener à un réseau mieux sécurisé. »

Un choix délibéré

Thomas invite l’industrie et les fabricants de machines à gérer ensemble la directive NIS2. « Quelles que soient les exigences, garantir une sécurité robuste pour vos processus opérationnels est avant tout un choix. Choisissez délibérément ce niveau de sécurité plus élevé et recourez à la norme 62443 afin d’évoluer vers un environnement de production résilient. Les fabricants de machines ne doivent pas se soustraire à leurs responsabilités, mais plutôt considérer la directive NIS2 comme un outil leur permettant d’offrir un service de meilleure qualité encore à leurs clients. »