Siemens soutient les clients finaux industriels dans leur processus de conformité à la directive NIS2

« La cybersécurité requiert des efforts à différents niveaux »

La conformité à la directive NIS2 est un défi plus que jamais d’actualité pour bon nombre d’entreprises industrielles. Celle-ci nécessite des adaptations au niveau IT, mais plus encore au niveau des technologies opérationnelles (OT). La cybersécurité est un sujet auquel Siemens accorde beaucoup d’attention, tant au sein qu’en dehors de l’entreprise. Trois spécialistes expliquent comment l’acteur technologique accompagne le client final industriel dans cette démarche.

« Bien entendu, la cybersécurité est une priorité absolue pour Siemens », lance Koen Pauwelyn, un Service Sales Specialist rompu à la cybersécurité de par sa fonction. « Des équipements IT et OT 100 % sûrs sont une exigence que bon nombre de nos clients reprennent dans leurs cahiers des charges. Notre portefeuille de services et de produits a, en ce sens, fortement évolué. Nous voulons jouer le rôle de chef de file, notamment en informant les clients de manière ciblée. »

C’est d’ailleurs nécessaire, indique son collègue Bart Boumans (Sales Specialist en communication industrielle pour la Flandre). « Nous constatons encore régulièrement que des clients qui doivent être conformes à la directive NIS2 d’ici 2025, tombent des nues. Il en va de même pour les entreprises qui sont convaincues que cette dernière ne les concerne pas. Toutefois, s’il est question de fournisseurs d’une entreprise qui doit être « conforme à la directive NIS2 », ceux-ci ont tout intérêt à faire les efforts nécessaires, car les entreprises soumises à la directive NIS2 ont également pour tâche de sécuriser leur « chaîne d’approvisionnement. »

Les entreprises soumises à la directive NIS2 ont également pour tâche de sécuriser leur ‘chaîne d’approvisionnement’.

Bart Boumans

Chez Siemens, ils constatent souvent que les acteurs de l’industrie se concentrent principalement sur l’IT dans le cadre de la NIS2, alors que le volet OT mérite au moins autant d’attention. « Les PLC, les capteurs, les machines,… doivent également être sécurisés », poursuit Koen Pauwelyn. « C’est un réel défi, car les machines ont une bien plus longue durée de vie qu’un ordinateur portable, par exemple, et fonctionnent souvent avec des systèmes obsolètes qui ne peuvent plus être mis à jour. Même s’ils recourent à des technologies modernes, ils n’ont généralement qu’une seule occasion de les « patcher » par an, car ils travaillent 24 heures sur 24, et une entreprise ne peut se permettre de mettre la production à l’arrêt à tout bout de champ pour procéder à des mises à jour. »

Plan d’action

Il est donc grand temps d’élaborer une stratégie cohérente et de la mettre en œuvre. Siemens a un important rôle à jouer à ce niveau. Koen : « Il est difficile pour un intégrateur système d’évaluer ses propres réalisations en matière de cybersécurité. C’est un rôle dont nous pouvons nous charger, en tant que tierce partie. Nous commençons par une mesure de référence, qui reflète la situation actuelle. Sur la base de cette mesure, nous pouvons dresser une « feuille de route » qui reprend toutes les adaptations nécessaires pour se conformer à la directive NIS2. Parce qu’il est impossible de tout changer en une fois, nous adoptons une approche progressive avec quelques priorités claires. »

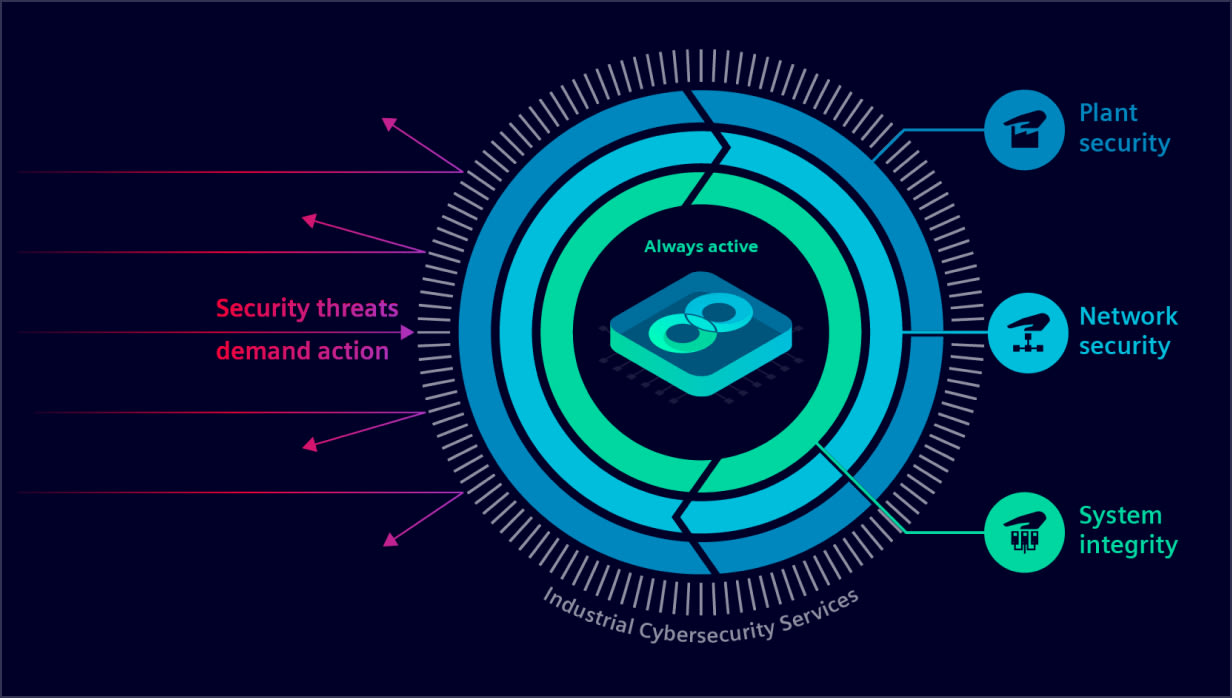

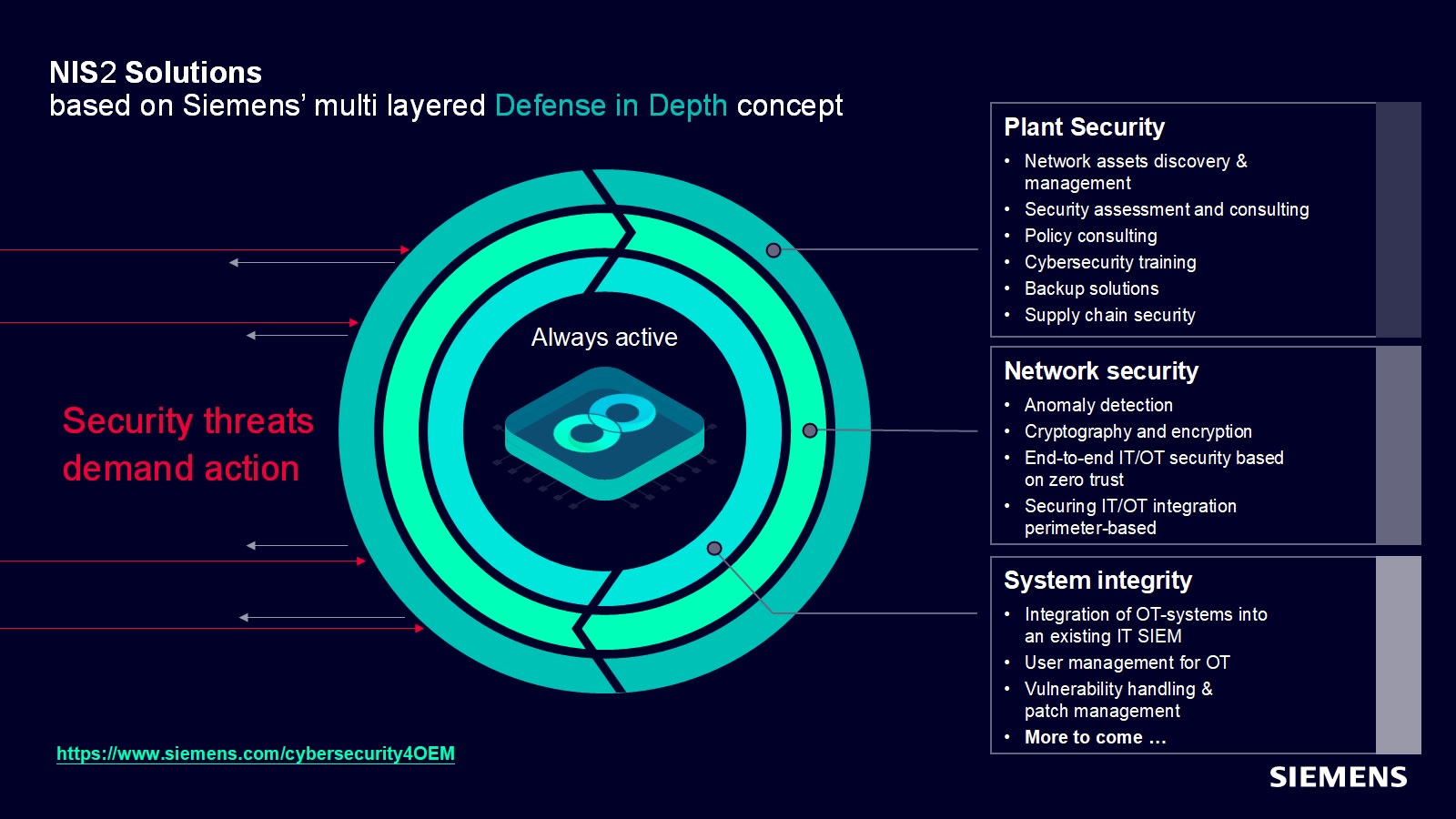

Siemens conçoit la cybersécurité en différentes couches, selon le concept de « Defense in Dept ». La première couche est celle de la sécurité du réseau. « La segmentation du réseau est une étape importante, notamment pour sécuriser les machines obsolètes », précise Gregory Putman (Sales Specialist communication industrielle pour la Wallonie). « La mise en place de pare-feux pour de telles machines est également un moyen idéal de les sécuriser, afin de les isoler du reste du parc OT. »

La segmentation du réseau est une étape importante, notamment pour sécuriser les machines obsolètes.

Gregory Putman

L’intégrité du système est un deuxième pilier essentiel. « Celle-ci peut notamment être obtenue à l’aide du portail TIA (Total Integrated Automation), une plate-forme logicielle qui vous permet de programmer facilement et en toute sécurité des produits d’automatisation, tels que des PLC, grâce à une communication cryptée. Le portail TIA comprend notamment un système de gestion des utilisateurs qui vous permet de définir clairement les autorisations de chacun. Cela permet également de déterminer l’approche en matière de gestion des utilisateurs pour les appareils OT à partir du système IT Active Directory (AD). La « détection d’anomalies » est également essentielle. Il s’agit d’une approche avancée en matière de cybersécurité qui offre une protection en temps réel en détectant, analysant et signalant automatiquement toute activité suspecte »

Sécurité des équipements

Les entreprises ont également tout intérêt à investir dans la sécurité des équipements.

« Cela entend notamment de protéger correctement votre infrastructure contre le monde extérieur. Pour bien aborder la sécurité des équipements, il faut d’abord informer vos collaborateurs comme il se doit, notamment en leur faisant suivre des formations générales sur la cybersécurité. Nous constatons que les formations sont souvent un poste sur lequel les entreprises cherchent à faire des économies, mais qu’à (long) terme, cela peut avoir un impact négatif sur la productivité. Des formations plus ciblées en matière de cybersécurité, sur les programmes d’ingénierie par exemple, permet aussi souvent de mieux comprendre des sujets complexes qui sont connus de manière trop superficielle. »

Une cybersécurité totale n’existe pas, mais une surveillance adéquate permet d’éviter bien des désagréments. « L’intégration de systèmes d’alarme qui détectent les anomalies est un pas dans la bonne direction. Ces solutions surveillent votre réseau de manière passive : lorsqu’elles déclenchent une alarme, vous décidez des mesures à prendre. »

Chez Siemens, nous recommandons aux clients finaux d’utiliser le bon micrologiciel (avec les mises à jour de sécurité gratuites pour les PLC et autres composants OT) et de gérer de manière raisonnable les backups. « Il s’agit là aussi d’un pilier important de la directive NIS2. Il est essentiel de pouvoir récupérer des données grâce aux backups et d’en tester de temps en temps le bon fonctionnement. Chaque entreprise doit s’efforcer d’élaborer un « plan de reprise après sinistre » clair, avec des mesures précises permettant d’agir rapidement en cas de problème. Pour ce faire, il convient de désigner un responsable qui veillera à ce que les procédures établies soient suivies à la lettre et qui, idéalement, teste aussi ces protocoles régulièrement. »

Interaction avec Cebeo

L’interaction entre Cebeo et des partenaires tels que Siemens peut apporter une valeur ajoutée face au défi que pose la mise en conformité à la directive NIS2. Gregory : « Cebeo fait clairement comprendre à ses clients en quoi consiste exactement la directive NIS2 et leur sert de guide en leur indiquant les étapes à suivre. Siemens peut fournir les informations et la formation adéquates, ainsi que l’accompagnement nécessaire dans le cadre du déploiement de la directive NIS2 au sein de l’organisation. »